Un développeur suggère de passer à Jitsi

Capture d’écran 2023-08-08 à 23.48.08.png

Zoom, la plateforme de visioconférence populaire, a récemment mis à jour ses conditions d’utilisation pour permettre l’utilisation des données des utilisateurs pour entraîner et améliorer ses algorithmes et modèles d’intelligence artificielle (IA). Cette décision a suscité des critiques et des inquiétudes de la part des défenseurs de la vie privée et des experts juridiques, qui estiment qu’elle constitue une atteinte aux droits et au consentement des utilisateurs. Face à cette situation, certains utilisateurs ont choisi de se tourner vers des offres concurrentes, parmi lesquelles Jitsi.

Capture d’écran 2023-08-08 à 23.48.16.png

Selon les nouvelles conditions d’utilisation, Zoom se réserve le droit de collecter, de stocker, de traiter, de partager et d’utiliser les données générées par le service (Service Generated Data), qui comprennent les données de télémétrie, les données d’utilisation du produit, les données de diagnostic et d’autres données similaires liées à l’utilisation des services ou du logiciel de Zoom par les utilisateurs. Zoom conserve tous les droits sur ces données et peut les utiliser pour tout objectif, dans la mesure et de la manière permises par la loi applicable.

Ce qui soulève l’alarme, c’est la mention explicite du droit de Zoom d’utiliser ces données pour le machine learning et l’IA, y compris l’entraînement et le réglage des algorithmes et des modèles. Cela permet à Zoom d’entraîner son IA sur le contenu des clients sans offrir la possibilité de s’y opposer, une décision qui devrait susciter un débat important sur la vie privée et le consentement des utilisateurs.

Citation Envoyé par Zoom

10.2 Données générées par le service ; consentement à l’utilisation. Le Contenu client ne comprend aucune donnée de télémétrie, donnée d’utilisation des produits ou donnée de diagnostic, ni aucun contenu ou donnée similaire collecté ou généré par Zoom en lien avec votre utilisation des Services ou des Logiciels ou avec celle de vos Utilisateurs finaux (les « Données générées par le service »). En vertu de l’accord conclu entre vous et Zoom, tous les droits, titres et intérêts relatifs aux Données générées par le service, ainsi que tous les Droits exclusifs y afférents, sont exclusivement détenus et conservés par Zoom. Vous acceptez que Zoom compile et puisse compiler des Données générées par le service basées sur le Contenu client et l’utilisation des Services et des Logiciels. Vous consentez à l’accès, à l’utilisation, à la collecte, à la création, à la modification, à la distribution, au traitement, au partage, à la maintenance et au stockage des Données générées par le Service à quelque fin que ce soit, dans la mesure et de la manière autorisée par la Loi applicable, y compris à des fins de développement de produits et de services, de marketing, d’analyse des données, d’assurance qualité, d’apprentissage automatique ou d’intelligence artificielle (y compris à des fins d’entraînement et de réglage des algorithmes et des modèles), de formation, de test et d’amélioration des Services, des Logiciels ou d’autres produits, services et logiciels de Zoom, ou de toute combinaison de ceux-ci, et sauf disposition contraire du présent Accord. Dans le cadre de ce qui précède, si, pour quelque raison que ce soit, Zoom ne bénéficie pas de certains droits sur lesdites Données générées par le Service en vertu de la présente Section 10.2 ou sauf disposition contraire du présent Accord, vous cédez et acceptez par les présentes de céder à Zoom en votre nom, inconditionnellement et irrévocablement, et vous veillerez à ce que vos Utilisateurs finaux cèdent et acceptent de céder à Zoom, inconditionnellement et irrévocablement, tous les droits, titres et intérêts liés aux Données générées par le Service, y compris tous les Droits exclusifs y afférents.

En outre, selon la section 10.4 des nouvelles conditions d’utilisation, Zoom s’est assuré une licence perpétuelle, mondiale, non exclusive, libre de droits, sous-licenciable et transférable pour redistribuer, publier, accéder, utiliser, stocker, transmettre, examiner, divulguer, préserver, extraire, modifier, reproduire, partager, utiliser, afficher, copier, distribuer, traduire, transcrire, créer des œuvres dérivées et traiter le contenu des clients (Customer Content). Zoom justifie ces actions comme nécessaires pour fournir des services aux clients, soutenir les services et améliorer ses services, son logiciel ou d’autres produits.

Citation Envoyé par Zoom

10.4 Octroi de licence par le client. Vous acceptez d’octroyer et octroyez à Zoom par les présentes une licence perpétuelle, non exclusive, libre de redevances, susceptible d’être cédée en sous-licence, transférable et entièrement libérée dans le monde entier, ainsi que tous les autres droits requis ou nécessaires pour redistribuer, publier, importer, utiliser, stocker, transmettre, consulter, divulguer, conserver, extraire, modifier, reproduire, partager, utiliser, présenter, copier, distribuer, traduire, transcrire et traiter le Contenu client, et pour accéder à ce dernier, en créer des œuvres dérivées ou exécuter toutes les actions s’y rapportant : (i) de toutes les manières nécessaires pour permettre à Zoom de vous fournir les Services, y compris d’en assurer l’assistance ; (ii) à des fins de développement de produits et de services, de marketing, d’analyse des données, d’assurance qualité, d’apprentissage automatique, d’intelligence artificielle, de formation, de test et d’amélioration des Services, des Logiciels ou d’autres produits, services et logiciels de Zoom, ou de toute combinaison de ceux-ci ; et (iii) dans tout autre but en lien avec une quelconque utilisation ou une autre action autorisée conformément à la Section 10.3. Si vous détenez des Droits exclusifs sur des Données générées par le service ou des Données anonymes agrégées, vous octroyez à Zoom par les présentes une licence perpétuelle, irrévocable, non exclusive, libre de redevances, susceptible d’être cédée en sous-licence, transférable et entièrement libérée dans le monde entier, ainsi que tous les autres droits requis ou nécessaires pour permettre à Zoom d’exercer ses droits relatifs aux Données générées par le service et aux Données anonymes agrégées, selon le cas, conformément au présent Accord.

L’analyse de Simon Phipps

Simon Phipps est un expert en logiciels libres et en standards ouverts. Il partage ses réflexions sur divers sujets liés à l’informatique, à la politique, à la culture et à la société. Il évoque parfois ses différents projets et activités en ligne, comme son rôle de directeur des standards et des politiques à l’Open Source Initiative, son ancien poste de responsable des logiciels libres chez Sun Microsystems, ou encore son implication dans le Fediverse, un réseau social décentralisé basé sur le protocole ActivityPub.

Il s’est intéressé à la situation de Zoom. Voici ce qu’il a indiqué à ce sujet :

Dans les termes, « les données, le contenu, les fichiers, les documents ou d’autres matériaux » que vous utilisez dans une session Zoom (“Entrée du client”), ainsi que les enregistrements et les transcriptions, et tout autre paillettes que Zoom saupoudre dessus, sont appelés « Contenu client ».

10.4(ii) vous voit ensuite accorder une large licence au Contenu Client « à des fins de développement de produits et de services, de marketing, d’analyse, d’assurance qualité, d’apprentissage automatique, d’intelligence artificielle, de formation, de test, d’amélioration des Services, du Logiciel ou de Zoom. d’autres produits, services et logiciels, ou toute combinaison de ceux-ci ». 10.5 explique que cela peut très bien être effectué par un tiers.

Si les éléments que vous avez partagés appartiennent à quelqu’un d’autre, 10.6 vous voit accepter que « vous êtes seul responsable du contenu client » et notamment d’obtenir le consentement des tiers et de fournir des avis conformément aux lois applicables à la combinaison de personnes impliquées. Marquer des choses comme confidentielles n’aide pas - 17.1 indique clairement que « le contenu du client n’est pas une information confidentielle du client » (c’est-à-dire qu’il n’est pas traité par Zoom comme partagé en toute confidentialité).

En plus de tout cela, dans 10.6, vous « déclarez et garantissez que vous avez le droit de télécharger l’Entrée Client et que Zoom vous fournit, crée ou met à votre disposition tout Contenu Client, et que cette utilisation ou fourniture par vous, votre Fin L’utilisateur ou Zoom ne viole ni n’enfreint aucun droit d’un tiers. » Donc, selon 25(i) & (iii), vous les indemnisez s’ils entraînent leur IA avec l’IP de quelqu’un d’autre que vous possédez - par exemple, un dossier client dont vous discutez en interne, ou une affaire juridique sur laquelle vous travaillez sous privilège.

Il n’y a pas de possibilité d’opt-out ou de contrôle de la portée à utiliser dans les conditions de formation à l’IA. Le directeur de l’exploitation de Zoom affirme que l’utilisation réelle des fonctionnalités d’IA est facultative, mais cela ne semble pas pertinent car les conditions accordent à Zoom ces autorisations indépendamment et le contenu client existe, que vous utilisiez ou non les fonctionnalités d’IA.

Ma lecture non-avocate suggère que c’est une chose exceptionnellement risquée pour quiconque d’accepter s’il est en possession d’une propriété intellectuelle ou sous NDA concernant les secrets de quelqu’un d’autre, et j’éviterai Zoom (même s’ils annulent les termes - ne peut pas prendre le chance sur les futurs changements comme celui-ci).

Simon Phipps recommande Jitsi à la place de Zoom

Jitsi est un logiciel libre et open source qui permet de faire des visioconférences en ligne. Il est compatible avec les navigateurs web et les applications mobiles. Il offre des fonctionnalités comme le chiffrement, le partage d’écran, le chat, les réactions, les sondages, et plus encore. Jitsi est utilisé par de nombreuses organisations et personnes pour communiquer à distance, que ce soit pour le travail, l’éducation, ou le divertissement.

Jitsi est divisé en plusieurs composants, dont les principaux sont :

Jitsi Meet : l’interface web et mobile qui permet de créer et de rejoindre des réunions.

Jitsi Videobridge : le serveur qui gère les flux vidéo entre les participants.

Jitsi Jicofo : le serveur qui coordonne les sessions et les ressources.

Jitsi Jigasi : le serveur qui permet de se connecter à des services de téléphonie.

Jitsi SIP Communicator : le client de bureau qui permet de faire des appels audio et vidéo.

Capture d’écran 2023-08-08 à 23.48.16.png

Jitsi peut être installé sur son propre serveur ou utilisé via un service hébergé comme Jitsi as a Service (JaaS) qui propose une solution clé en main pour intégrer Jitsi dans son site web ou son application1. Jitsi est également disponible sur Google Play et App Store4 pour les utilisateurs mobiles.

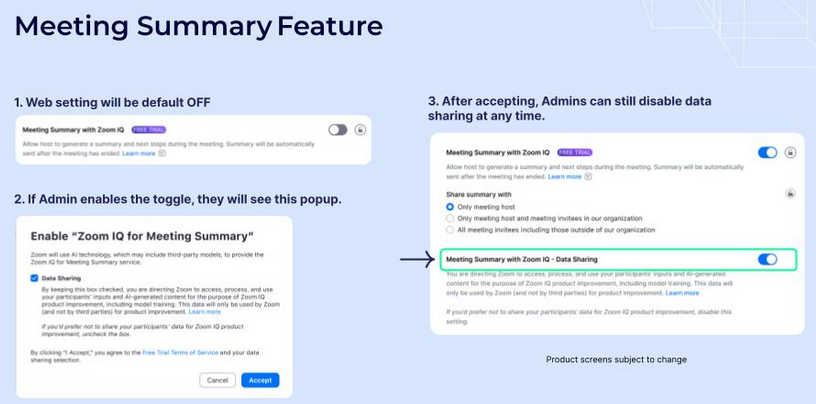

Suite au tollé, Zoom fait des modifications dans sa communication

Zoom ne forme pas ses modèles d’intelligence artificielle sur des chats audio, vidéo ou textuels à partir de l’application « sans le consentement du client », selon un article de blog publié lundi par le directeur des produits de Zoom, Smita Hashim.

Dans son message, Hashim écrit également que « nos clients continuent de posséder et de contrôler leur contenu ». Hashim écrit que « notre intention était de préciser que les clients créent et possèdent leur propre contenu vidéo, audio et chat. Nous sommes autorisés à utiliser ce contenu client pour fournir des services à valeur ajoutée basés sur ce contenu, mais nos clients continuent de posséder et de contrôler leur contenu ».

Après la première publication de cet article, Zoom a mis à jour ses conditions d’utilisation avec une déclaration similaire dans sa section 10.4 :

« Nonobstant ce qui précède, Zoom n’utilisera pas de contenu audio, vidéo ou de chat pour former nos modèles d’intelligence artificielle sans votre consentement ».

Sources : Simon Phipps, Zoom, intelligence-artificielle.developpez.com

Et vous ?

Quelle lecture en faites-vous ?

Quelle lecture en faites-vous ?