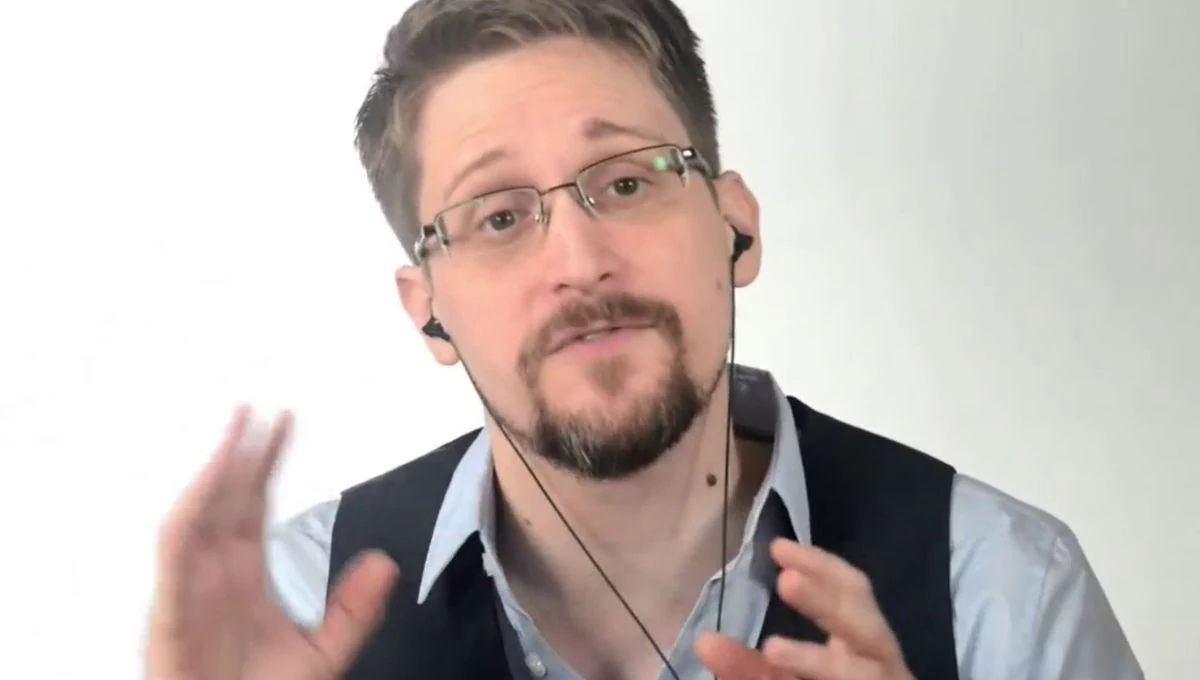

Connu pour ses révélations sur la surveillance de masse, Edward Snowden a récemment fait parler de lui sur un sujet bien différent : les cartes graphiques. Dans un message publié sur les réseaux sociaux, il s’est plaint du manque de mémoire vidéo sur les nouvelles RTX 50 de NVIDIA. Selon lui, les modèles haut de gamme devraient offrir plus de VRAM pour répondre aux besoins des utilisateurs, notamment pour l’intelligence artificielle et le traitement d’images. Il parle de “crime monopolistique”.

Une vision à court-terme axée sur les résultats trimestriels a réduit la marque Nvidia à une offre médiocre vendue au prix de l’excellence. La RTX 5070 aurait dû embarquer au minimum 16 Go de VRAM, la 5080 proposer des versions 24/32 Go, et la 5090 des variantes 32/48 Go ou plus. Commercialiser une carte graphique à plus de 1000 dollars en 2025 avec un ridicule 16 Go de mémoire, c’est un véritable abus de position dominante envers les consommateurs.

Commercialiser une carte à 1 000 $ avec seulement 16 Go en 2025, c’est mépriser les joueurs

Si ses préoccupations peuvent surprendre venant d’un lanceur d’alerte, elles reflètent une tendance générale dans le monde du hardware, où l’évolution des performances ne suit pas toujours les attentes des utilisateurs exigeants.

**-- Plus d’informations : **

https://www.clubic.com/actualite-552095-quand-snowden-ne-denonce-pas-la-surveillance-globale-il-se-plaint-du-manque-de-memoire-sur-les-rtx-50.html