Koske : quand des images de pandas cachent un malware Linux

-

Un nouveau logiciel malveillant nommé Koske s’attaque aux machines sous Linux ! Sa particularité ? Il se dissimule dans de banales images de pandas ! Voici ce qu’il faut savoir à son sujet.

Des pandas polyglottes s’attaquent à Linux

Un nouveau rapport publié par les chercheurs en cybersécurité de chez AquaSec met en lumière ce qu’ils considèrent être une menace sophistiquée pour Linux. Ce logiciel malveillant nommé **Koske **se cache dans des images au format .JPEG représentant des pandas : à première vue, ces photos semblent innocentes, mais c’est loin d’être le cas.

Nous pourrions penser que les pirates ont fait usage de la stéganographie (le fait de cacher des données dans une image), mais ce n’est pas le cas. En réalité, il s’agit de fichiers polyglottes, c’est-à-dire qu’ils sont** valides dans plusieurs formats** et peuvent être** interprétés par différentes applications**. Dans le cas présent, le fichier est à la fois une image lisible par une visionneuse d’images et un script malveillant exécutable par un interpréteur de commandes ! Dans la pratique, c’est donc **particulièrement trompeur **: si un utilisateur ouvre le fichier, il verra un panda. Si un script l’exécute, le code malveillant contenu à la fin du fichier sera lancé.

Chaque image contient sa propre charge malveillante, comme l’expliquent les chercheurs : “L’une des charges utiles est un code C écrit directement dans la mémoire, compilé et exécuté sous la forme d’un fichier .so à objets partagés qui fonctionne comme un rootkit. Le second est un script shell, également exécuté à partir de la mémoire, qui utilise des utilitaires système standard pour s’exécuter furtivement et maintenir la persistance tout en laissant peu de traces visibles.”

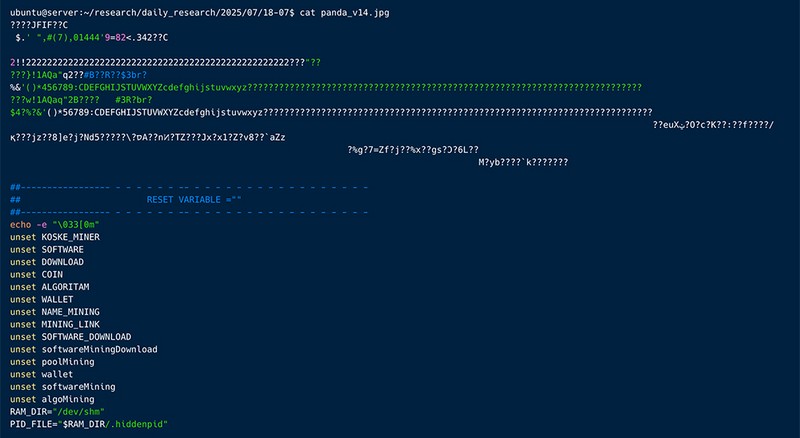

Ci-dessous, un exemple partagé par AquaSec :

La campagne observée montre que les pirates cherchent à compromettre des instances Jupyter Lab mal configurées et exposées sur Internet. Une fois qu’ils ont un accès, les pirates passent à la seconde phase de leur attaque : télécharger les images de pandas hébergées sur des services légitimes.

Sur le système compromis, le malware Koske fait tout pour être persistant, que ce soit pour résister aux redémarrages ou assurer la connexion avec le serveur C2 des attaquants. Il s’appuie notamment sur des tâches planifiées (crons), un service dédié nommé

shellkoske.servicecréé au niveau desystemd, ou encore la modification des fichiers.bashrcet.bash_logoutpour exécuter un script destiné à maintenir la connexion avec le serveur C2.Un mineur de cryptomonnaies fruit de l’IA ?

Une fois bien en place, Koske peut accomplir sa mission principale : le minage de cryptomonnaies. Il analyse d’abord le matériel de l’hôte (CPU et GPU) pour déployer le mineur le plus performant, puisque ce malware est capable de miner pas moins de 18 cryptomonnaies différentes. Nous pouvons citer, par exemple : Monero, Ravencoin ou Zano. Il peut même adapter son comportement au fur et à mesure pour basculer d’un mineur à un autre.

Les chercheurs d’AquaSec pensent que les pirates ont fait usage de l’IA (LLM) pour développer ce malware Koske. D’après eux, plusieurs indices vont en ce sens, notamment le fait que le code soit très verbeux et la logique globale du code.

Qu’il soit écrit par un utilisateur novice de LLM ou par un acteur sophistiqué masquant ses intentions, il annonce un avenir où les auteurs de logiciels malveillants exploiteront l’IA pour écrire des codes qui surpasseront les défenses traditionnelles.

– préviennent les chercheursQui est à l’origine de cette campagne ? Bien que des indices pointent vers la Serbie (adresses IP et phrases dans les scripts) et la Slovaquie (langue utilisée sur le dépôt GitHub hébergeant les mineurs), aucune attribution formelle n’a pu être faite pour le moment.

– Source :

https://www.it-connect.fr/koske-quand-des-images-de-pandas-cachent-un-malware-linux/

-

@Psyckofox a dit dans Koske : quand des images de pandas cachent un malware Linux :

J’avais mis en place un plan infaillible mais t’es entrain de me griller

Je t’ai vu mettre ça dans le topic des fragiles @Psyckofox